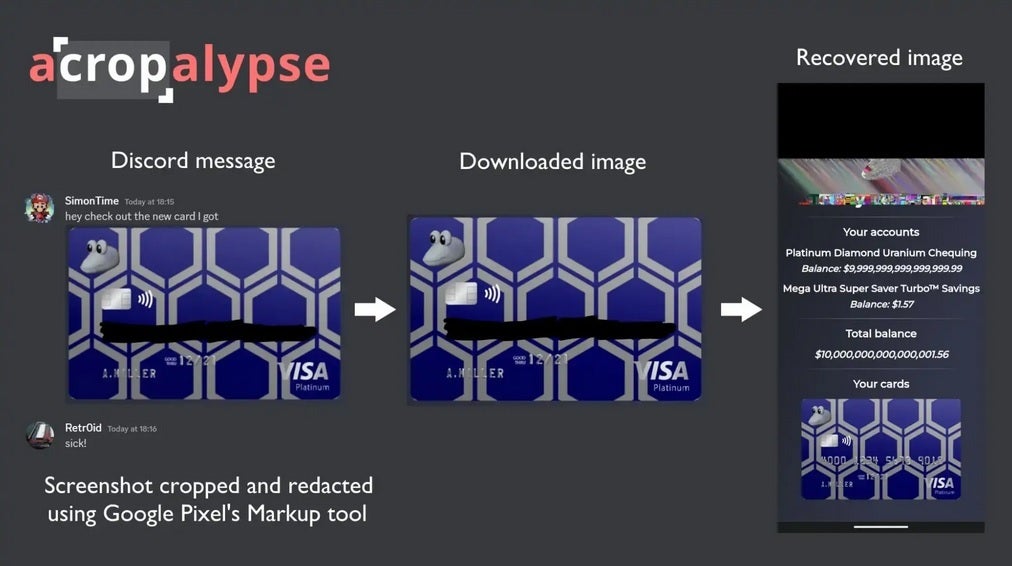

El parche de seguridad de marzo corrige otra vulnerabilidad, aunque la simple instalación de la actualización no hará que todos sus problemas desaparezcan. según 9to5Google, los ingenieros inversos Simon Aaarons y David Buchanan descubrieron una falla denominada «aCropalypse» que afecta la propia herramienta de edición de capturas de pantalla de Pixel, conocida como Markup. La falla podría permitir que un mal actor revierta ediciones hechas de capturas de pantalla PNG en Markup.

La falla fue designada en el parche de seguridad de marzo como CVE-2023-21036. CVE significa Vulnerabilidades y exposiciones comunes y se utiliza para identificar, catalogar y promover fallas.

Danos tu opinión